Catégorie : CTF

-

AES NULL S-BOX Exploit (CryptoFlow)

Pour ce troisième et dernier write-up du CTF ECW édition 2023, je vais aborder la résolution d’un autre challenge de la catégorie crypto qui a l’originalité de mélanger du pwn et de la cryptographie, j’ai nommé « CryptoFlow ». Vous pouvez télécharger le programme ici. Découverte du challenge Dans ce challenge nous avons accès à un binaire. On…

-

Cassage d’un OTP (BMPaaS)

Pour ce deuxième write-up sur le CTF ECW édition 2023, j’aborde la résolution d’un challenge de la catégorie crypto « BMPaaS », dans lequel on va devoir exploiter une implémentation d’un algorithme de type OTP (One-Time Pad). Analyse du code Il s’agit d’un algorithme cryptographique de type OTP (One Time Pad), c’est à dire qu’on a une…

-

Hacking de Gameboy (Shellboy)

Ces deux dernières semaines j’ai eu l’occasion de participer à la phase de qualification du CTF ECW (pour European Cyber Cup). Dans ce premier write-up j’aborde la résolution d’un challenge de pwn que j’ai trouvé très sympa et dans lequel on va devoir exploiter un jeu sur gameboy. Vous pouvez télécharger une archive contenant les…

-

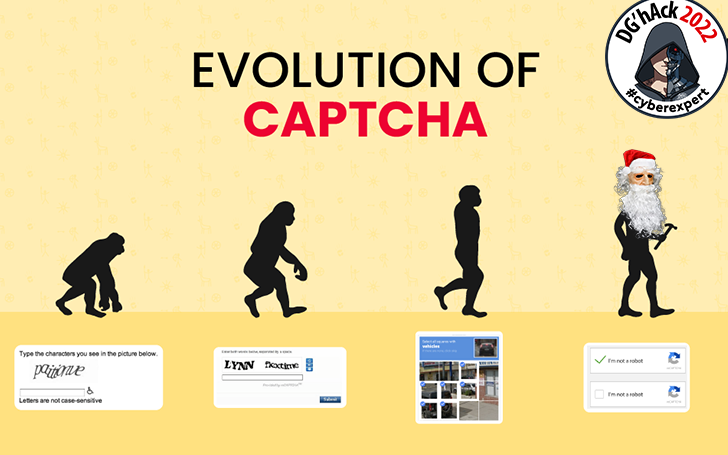

Bypass de captcha (Pas si chronophage)

Pour ce deuxième write-up j’aborde la résolution d’un petit challenge de dev bien sympa dans lequel on va devoir bypass un captcha de type horloge. Description Cette application permet la connexion de l’utilisateur à son compte de box internet. La page de login se présente comme ceci: Une indication nous apprends que le login est…

-

Hacker des hackeurs (Un chasseur sachant chasser)

Bonjour et bienvenue sur ce premier write-up des challenges de la DGHACK édition 2022 organisé par la Direction Générale de l’Armement du Ministère des Armées. Pour ce premier write-up, je vous explique comment j’ai pu résoudre la série de challenge web « un chasseur sachant chasser ». C’est parti ! Description Partie 1 Des analystes SOC du Ministère des…

-

Exploitation à base de popchain PHP (Unserial killer)

Bonjour et bienvenu sur ce troisième write-up portant sur les challenges de la DGHACK, édition 2022, organisé par la Direction Générale de l’Armement du Ministère des Armées. Description Une entreprise vient de se faire attaquer par des hackers ayant récupéré la configuration d’un de leur serveur web. Auditez le code source du serveur web et…

-

Hacking de serveur Minecraft (Piratecraft)

Bonjour et bienvenu sur ce quatrième write-up portant sur les challenges de la DGHACK, édition 2022, organisé par la Direction Générale de l’Armement du Ministère des Armées. Au programme, minecraft, log4j et vilain hacker. On inspecte les fichiers dans lesquels l’attaquant aurait pu laisser des traces, en commençant par le bash_history On comprend effectivement pourquoi…

-

Reproduction d’un signal en Morse avec Python (Daddy Morse)

Le FCSC édition 2022 a proposé dans ce troisième challenge de la catégorie Hardware de s’intéresser au traitement du signal en nous demandant de générer du morse dans un fichier au format IQ. Introduction En cherchant un peu sur le net, je suis tombé sur ça: https://github.com/jgibbard/iqtool. Je vais m’en servir comme base (c’est à…

-

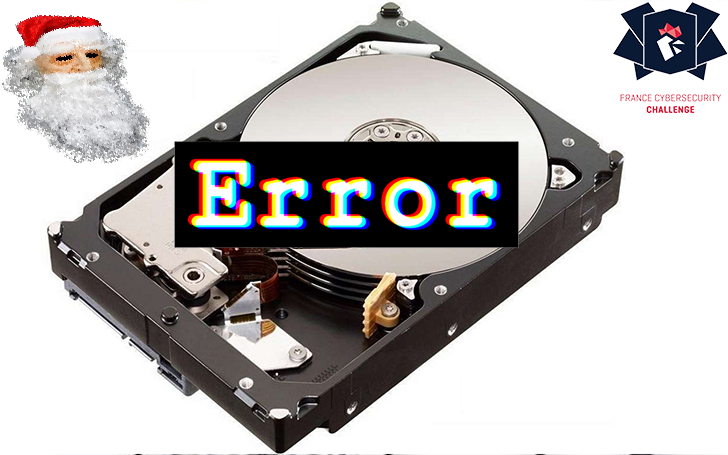

Analyse d’image disque (Echec OP 1-3)

Pour cette série de trois épreuves dans la catégorie Forensic proposée par le FCSC édition 2022, nous avions pour objectif de retrouver des informations dans un disque chiffré. Introduction On commence par obtenir des informations sur l’image disque avec l’outil fdisk et son option -l qui nous permet d’afficher les partitions d’une image. Il y…

-

XSS avancée avec bypass de CSP (Avatar Generator)

Pour sa dernière épreuve dans la catégorie Web, le FCSC nous proposait d’exploiter une vulnérabilité de type Cross-site scripting XSS avec échappement d’une restriction CSP. Enumération L’objectif du site web est de permettre à un utilisateur de générer un avatar aléatoire qu’il pourra partager sur Twitter. On commence par une petite énumération du service web,…

-

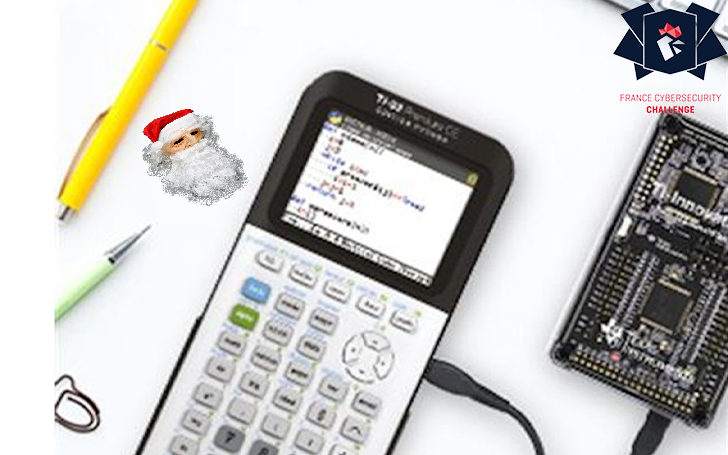

Crackage de calculatrice et stéganographie (préchall)

Bonjour à tous :), juste après le hackday vient maintenant le FCSC, CTF individuel cette fois. Je commence avec un write-up portant sur le challenge de teasing, qui mêle stéganographie et cracking. Trêve de blabla, c’est parti ! Sommaire Partie 1: Stéganographie Après un petit coup sur https://aperisolve.fr/, on s’aperçoit qu’il y a des dinosaures…

-

Interception de signaux radio (Web SDR)

Bonjour à tous :), La semaine dernière, j’ai eu la chance de participer avec mon équipe SLAY au ctf Hackday organisé par le Pôle Réseau et Sécurité OpenGate de l’Association ESIEESPACE et la société SIFARIS. Pour ce premier write-up, je vais vous expliquer comment j’ai résolu le challenge hardware Websdr. Trêve de bavardage, c’est parti.…