Traque de cybercriminels (Tales for the Brave)

La semaine dernière j’ai eu l’occasion...

Apache 2.4.54 exploitation (cyberattack)

La semaine dernière j’ai eu l’occasion...

Stabilisation du drone – Capteurs et PID (CPEFly)

On approche du but : faire...

Interaction avec les moteurs (CPEFly)

Nous y voilà: l’aboutissement de mon...

Reverse engineering logiciel d’un drone Parrot (CPEFly)

NB: Cet article fait suite à...

Reverse engineering hardware d’un drone Parrot (CPEFly)

Introduction Dans le cadre de mes...

AES NULL S-BOX Exploit (CryptoFlow)

Pour ce troisième et dernier write-up...

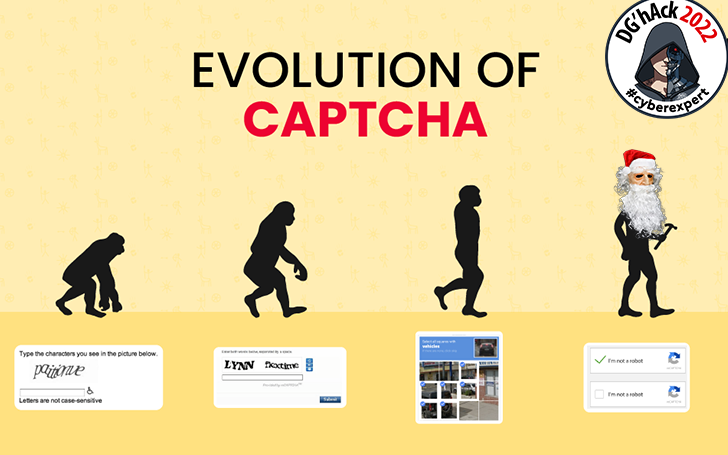

Bypass de captcha (Pas si chronophage)

Pour ce deuxième write-up j’aborde la...

Hacker des hackeurs (Un chasseur sachant chasser)

Bonjour et bienvenue sur ce premier...

Exploitation à base de popchain PHP (Unserial killer)

Bonjour et bienvenu sur ce troisième...

Hacking de serveur Minecraft (Piratecraft)

Bonjour et bienvenu sur ce quatrième...

Exfiltration avancée de donnée par CSS (Cloud Password Manager)

Enumération Il s’agit d’un site web...

Reproduction d’un signal en Morse avec Python (Daddy Morse)

Le FCSC édition 2022 a proposé...

XSS avancée avec bypass de CSP (Avatar Generator)

Pour sa dernière épreuve dans la...

Crackage de calculatrice et stéganographie (préchall)

Bonjour à tous :), juste après...